Vue d'ensemble

Les bénéfices attendus

Exploitons ensemble les possibilités offertes par l’ouverture des données de paiement de nos clients communs.

Ce produit API AISP DSP2 vous permet d’accéder de façon sécurisée au solde du compte du client dans le cadre d’un paiement par carte.

Accélération des services financiers

Améliore la vitesse des transactions pour une expérience utilisateur fluide et immédiate.

Amélioration de la sécurité

Renforce la sécurité des données grâce à des protocoles de protection avancés.

Facilitation de l'intégration

Permet une intégration facile avec les systèmes existants, minimisant les perturbations opérationnelles.

La connexion se fait au travers d’un dispositif sécurisé conforme aux exigences du régulateur européen.

Les différents cas d’usage possibles

Ensemble, créons de la valeur pour nos clients communs.

Vérification

Vérifiez que les fonds du client sont suffisants avant d'accepter un paiement par carte.

Comment accéder au produit ?

Pour accéder à l'API Disponibilité des fonds, les développeurs et les entreprises doivent suivre les étapes ci-dessous.

Prise de contact

Prenez contact avec les responsables Produit.

Accès

Enrôlez-vous directement depuis le processus dédié (acteurs régulés).

Intégration & Tests

Intégrez le service dans votre solution et faites-nous part de vos cas d’usage pour assurer la qualité du service.

Go Live !

Documentation

Guides

Comment réduire son risque d'impayé ?

Ce service permet de vérifier la disponibilité des fonds pour le compte de notre client pour un montant donné d’une transaction.

Un client porteur de votre carte de crédit privative effectue une transaction sur un site d’e-commerce avec celle-ci. Le client a donné, au préalable, une délégation à votre établissement, ainsi qu’un consentement explicite à son teneur de compte dans lequel est domicilié le prélèvement de la carte.

Via cette API « disponibilité des fonds » mise à disposition par la banque, vous pouvez demander en temps réel la confirmation que le client ait suffisamment de fonds sur son compte pour couvrir le montant de cette transaction SANS lui demander ses identifiants de connexion en ligne, réduisant de fait votre exposition au risque d’impayé.

Le teneur de comptes répond positivement ou négativement sans aucun blocage de fonds correspondant au montant de la transaction, ni validation de celle-ci.

Les ressources de cette API ne peuvent être consommées que par des prestataires ayant le rôle d’émetteurs d’instruments de paiement liés à une carte (« CBPII » ou « PIISP » suivant la version STET), ce prérequis étant décrit dans voir la section « Éligibilité ».

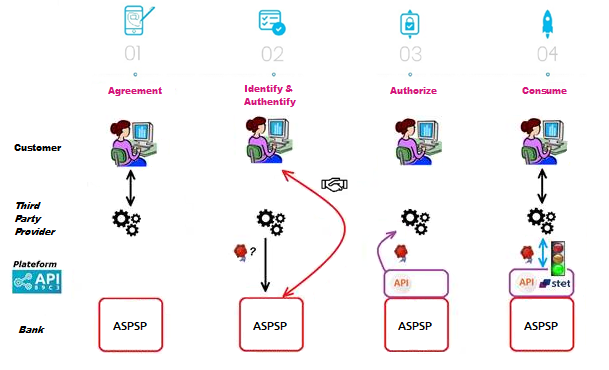

Une fois les prérequis remplis, le processus global est le suivant :

1- Vous avez établi un contrat avec le client et lui délivrez une carte avec prélèvement domicilié chez le teneur de compte. Il vous l’indique à travers vos interfaces.

2- Lors du premier échange avec les infrastructures du teneur de compte, vous allez faire une demande de jeton d’autorisation (et un jeton de rafraichissement). Le principe de base est, qu’en tant que TPP CBPII, vous devez obtenir ces jetons AVANT de consommer les ressources de l’API. Ce jeton est généré par le teneur de compte (ASPSP) APRES avoir identifié et authentifié le client.

En tant que teneur de compte, nous allons :

- vérifier vos certificats et agréments ;

- et via le jeu de la redirection, nous allons identifier et authentifier fortement le client afin de récupérer son consentement et de générer le jeton d’accès.

3- Si l’autorisation est accordée par le client, vous pourrez ensuite récupérer un jeton d’accès OAUTH2 (et son jeton de rafraichissement) via des échanges sécurisés avec la plateforme BPCE API (voir le cas d’usage "Récupérez votre jeton").

4- En présentant ce jeton d’autorisation valable 180 jours, vous pourrez alors consommer les ressources de l’API « disponibilité des fonds » et réduire votre risque d’impayé en interrogeant la banque sur l’existence de la provision sur le compte du client correspondant au montant du paiement (voir le cas d’usage "Consommez et vérifiez la disponibilité des fonds").

Au bout du délai réglementaire de 180 jours, ce processus devra être reconduit (voir le cas d’usage "Rafraichissez votre jeton").

NB : le gestionnaire de compte ASPSP a possibilité de vous refuser l’accès pour différents motifs justifiés (API non conforme, compte bloqué entre-temps, etc..).

Publications réglementaires

Récupérez votre jeton

L’accès aux API « information sur compte » ou « disponibilité des fonds » vous est autorisé via un jeton d’accès (access_token) qui peut être obtenu en appliquant le standard de la place OAuth2.

Cinématique de récupération du jeton d’autorisation

1. Notre client (PSU) vous indique l’identité de son établissement de compte.

2. Vous initiez la séquence de récupération du jeton d’accès OAuth2 en redirigeant le client (PSU), via son navigateur internet, vers l’infrastructure informatique d’autorisation de l’établissement teneur de compte (ASPSP) et en utilisant la commande : GET /authorize

Voir aussi la spécification de place STET V1.4.0.47 / Part I / section 3.4.3.2 / page 21

3. Le teneur de compte (ASPSP) va :

- Identifier et authentifier son client par l’une des méthodes d’authentification forte qu’elle propose et qu’il présente au client ;

- Effectuer des vérifications liées à votre profil en tant qu’AISP ou CBPII (validité de vos certificats QWAC et QSEALC et de votre rôle, non révocation de votre profil, etc.)

4. Une fois ces vérifications effectuées et si elles sont concluantes, l’établissement bancaire va rediriger le client (PSU) vers votre site en utilisant votre URL de « call-back » (redirection) que vous nous aurez transmise lors du processus de « Go Live ».

En effet, l’AISP doit préciser pour son APP consommatrice, une URL qui sera appelée par l’établissement bancaire :

- Si le PSU a autorisé la récupération de ses données par l’AISP

- Ou en cas de refus du consentement

- Ou si la cinématique d’identification et d’authentification est interrompue à l’une de ses étapes (exemple : timeout sur l’écran d’identification ou sur l’écran d’authentification forte).

Si le PSU vous a autorisé à récupérer ses données chez son teneur de compte, vous trouverez dans la réponse à cet appel un code à utilisation unique qui a une durée de vie courte.

5. Via un appel de type POST /token, vous allez pouvoir alors demander directement au teneur de compte votre jeton d’accès OAuth2(access_token) avec les éléments reçus précédemment dont le code à utilisation unique.

NB : les requêtes /token du flow Authorization Code doivent être envoyées SANS le paramètre « scope ».

Voir aussi la spécification de place STET V1.4.0.47 / Part I / section 3.4.3.2 / page 22

6. L’établissement teneur de compte (ASPSP) va :

- Effectuer des vérifications liées à votre profil en tant qu’AISP ou CBPII (validité des certificats et de votre agrément, non révocation de votre profil, etc.)

- Vous identifier et vous authentifier en tant qu’AISP ou CBPII via votre certificat que vous mettrez à disposition pour sécuriser l’échange mutuel.

7. Une fois ces vérifications effectuées et si elles sont concluantes, le teneur de compte va vous renvoyer une réponse HTTP 200 (OK) contenant, entre autres, le jeton d’accès OAuth2 (access_token).

Voir aussi la spécification de place STET V1.4.0.47 / Part I / section 3.4.3.2 / page 23

8. Dès que le jeton d’accès OAuth2 (access_token) délivré par la banque a été récupéré par vos soins, vous pourrez le présenter pour pouvoir consommer les ressources de l’API.

Ce jeton est accompagné d’un refresh_token valable 180 jours que vous devez conserver. Lorsque votre access_token arrive à expiration, vous pouvez en redemander un nouveau en suivant la rubrique « Vue d’ensemble » > « Rafraîchir votre jeton« .

Au bout de 180 jours votre refresh_token arrive à expiration. Pour en récupérer un nouveau, vous devrez reprendre cette cinématique « Récupérer votre jeton » et passer, de facto, par une nouvelle étape d’authentification forte du client auprès de son établissement bancaire (cf. point 3. ci-dessus).

Pour plus de détails, voir aussi OAuth 2.0 Authorization Framework : https://tools.ietf.org/html/rfc6749#section-4.1

Exemple

Un exemple de requête est fourni dans la rubrique "Testez l’API avec la sandbox".

Vérifiez la disponibilité des fonds

Ce service permet de vérifier la disponibilité des fonds pour le compte de notre client pour un montant donné d’une transaction.

Prérequis

Pour procéder à cette requête il est nécessaire de remplir les prérequis d’éligibilité, d’avoir récupéré le jeton d’accès OAuth2 (voir le cas d’usage "Récupérez votre jeton" ) et de fournir les paramètres du body.

Requête

POST /funds-confirmations

Paramètres obligatoires du body requis pour l’appel de ce service

paymentCoverageRequestId: Identifiant de la requête de paiementinstructedAmount: La structure comprenant le montant renseigné ainsi que la devisecurrency: Devise du montant renseignéamount: Montant qui permettra de déterminer si les fonds sont disponibles

accountId: Identifiant unique pour le compte renseignéiban: Numéro de compte bancaire international (IBAN)

Réponse

Le résultat retourné reprendra les informations de la requête ainsi que la réponse concernant la disponibilité des fonds sous la forme d’un booléen.

Un lien self sera également présent pour revenir à la page obtenue juste après exécution de la requête.

Exemple

Requête

POST /v1/funds-confirmations

Body

{

« paymentCoverageRequestId » : « MyCoverage123456 »,

« instructedAmount » : {

« currency » : « EUR »,

« amount » : « 12345 » },

« accountId » : { « iban » : « YY13RDHN98392489481620896668799742 » }

}

Résultat

Status code : 200

Body

{

« request » : {

« paymentCoverageRequestId » : « MyCoverage123456 »,

« instructedAmount » : {

« currency » : « EUR »,

« amount » : « 12345 » },

« accountId » : {« iban » : « YY13RDHN98392489481620896668799742 » }

},

« result » : true,

« _links » : {

« self » : {

« href » : « v1/funds-confirmations »

}

}

}

Rafraîchissez votre jeton

Principe

Les jetons OAuth2 ayant une durée de vie limitée, il vous est nécessaire d’en demander le rafraîchissement avant son expiration.

Règles de base

Le teneur de compte (ASPSP) dispose au plus d’un jeton d’accès (access_token) et d’un jeton de rafraîchissement (refresh_token) valides par triplet client PSU / TPP / rôle AISP ou CBPII.

- Le jeton d’accès a une durée de validité courte (de l’ordre d’une heure max) sur un périphérique ou une application de notre client

- Le jeton de rafraîchissement a une durée de vie de 180 jours

- Le jeton de rafraîchissement et le jeton d’accès doivent pouvoir être révoqués à tout moment

- Si le jeton d’accès est révoqué alors le jeton de rafraîchissement doit l’être aussi et réciproquement

Cinématique du rafraîchissement de votre jeton d’accès (access_token)

1. Vous demandez le renouvellement du jeton d’accès auprès de l’ASPSP

2. L’ASPSP initie le renouvellement du jeton d’accès

3. L’ASPSP récupère le certificat du TPP auprès du référentiel de place

4. L’ASPSP contrôle la validité et la non révocation du certificat présenté

5. L’ASPSP contrôle la date de la dernière authentification (< 180 jours)

6. L’ASPSP vous transmet le nouveau jeton d’accès et l’ancien jeton de rafraîchissement

7. Vous stockez le jeton d’autorisation et l’ancien jeton de rafraîchissement de façon sûre

8. L’ASPSP invalide l’ancien jeton d’autorisation

Exemple

Un exemple de requête est fourni dans la rubrique "Testez l’API avec la sandbox".

Testez l’API avec la sandbox

Principe

La sandbox BPCE API peut être utilisée directement via votre application en appelant l’API « Disponibilité des fonds » de la plateforme BPCE-API : c’est le mode assemblage sandbox illustré ci-dessous et qui sera disponible sous peu.

Explications

En assemblage sandbox, il y a 2 appels :

- Le premier pour récupérer le jeton d’autorisation

- Le second pour faire l’appel à l’API d’information sur compte

Votre application consommatrice de l’API « Disponibilité des fonds » de la sandbox va devoir récupérer un jeton d’accès via sa clé d’authentification auprès de l’AS (Authentification Server). Ainsi l’application pourra consommer la méthode POST /funds-confirmations grâce à son jeton d’accès.

Les données utilisées pour faire les tests seront issues des persona (voir le cas d'usage « Testez nos persona »), ce qui vous permettra de choisir des profils spécifiques de façon à mieux cibler vos tests.

Testez nos persona

Conformément à la réglementation DSP2 (cf. RTS Art. 30 (5)), nous devons, en tant qu’ASPSP, mettre à disposition un dispositif d’essai comprenant une assistance et permettant des tests de connexion et de fonctionnement afin que les TPP qui ont demandé l’agrément nécessaire puissent tester les logiciels et applications qu’ils utilisent pour proposer un service de paiement aux utilisateurs.

Il est aussi demandé l’utilisation de données fictives. C’est l’objectif de ces données de tests sous forme de « persona » qui rassemblent divers clients sur base de :

- segment de clientèle (étudiant, actif, retraité, entrepreneur individuel, etc..) ;

- caractéristiques de leurs comptes (mono-compte, multi-comptes, solde qui est statique) ;

- le consentement PSU a déjà été donné ;

- données utiles attendues en entrée par les API (identifiant banque à distance, IBAN).

Ce jeu de données évoluera au cours du temps avec rajout de données additionnelles (autres clients, nombre de transactions, profondeur d’historique). Revenez régulièrement sur cette section pour être à jour !

Les identifiants et données ci-dessous sont des données fictives et ne peuvent pas être utilisées en production.

Personas

Image

| Image

|

| LEA SANDBOXA | CLAIRE RECETTEB |

| Etudiante 1 seul compte de paiement (abonné PART) | Actif et entrepreneur individuel 2 comptes de paiement PART et un PRO/EI (abonné PART) |

Image

| Image

|

| GEORGES PERSONAC | GILLES TESTUNID |

| Actif 1 seul compte joint de paiement Mr OU Mme (abonné PART) 200 transactions disponibles sur l’IBAN FR7617515000920400085945890 | Retraité 3 comptes de paiement PART (abonné PART) : Mr, Mr OU Mme, Mr ET Mme |

NB : pour tous ces personas, il vous faudra saisir le code SMS = « 12345678 » dans l’écran d’authentification proposé en mode assemblage.

ATTENTION : NOUVEAUX IDENTIFIANTS

| Persona | Segment | Nouvel Identifiant | Codetab | IBAN | Détenteur | Consentement : Solde / Transactions / Identité | Solde | Devise |

| LEA SANDBOXA | Particulier | 9999999901 | 17515 | FR7617515000920400430518020 | Mme LEA SANDBOXA | TRUE TRUE FALSE | -150.00 | EUR |

| CLAIRE RECETTEB | Particulier | 9999999902 | 17515 | FR7617515900000400358074026 | Mme CLAIRE RECETTEB | TRUE TRUE FALSE | 0.00 | EUR |

| CLAIRE RECETTEB | Entrepreneur individuel | 9999999902 | 17515 | FR7617515900000800358074006 | Mme CLAIRE RECETTEB | TRUE TRUE FALSE | +23766.98 | EUR |

| GEORGES PERSONAC | Particulier | 9999999903 | 17515 | FR7617515000920400085945890 | Mr et Mme GEORGES PERSONAC | TRUE TRUE FALSE | +10.00 | EUR |

| GILLES TESTUNID | Particulier | 9999999904 | 17515 | FR7617515000920440878790811 | Mr GILLES TESTUNID | TRUE TRUE FALSE | +11880.30 | EUR |

| GILLES TESTUNID | Particulier | 9999999904 | 17515 | FR7617515000920402428687756 | Mr OU Mme GILLES TESTUNID | TRUE TRUE FALSE | 0.00 | EUR |

| GILLES TESTUNID | Particulier | 9999999905 | 17515 | FR7617515000920402428748381 | Mr ET Mme GILLES TESTUNID | TRUE TRUE FALSE | +5879.22 | EUR |

Utilisez le fallback

Planning des évolutions fonctionnelles à venir de l’API

Cette API fait l’objet d’améliorations et d’évolutions continues. L’article 30 (4) des RTS précise que des changements significatifs de l’API peuvent intervenir sans délai. Nous appliquons cette clause dans les cas suivants :

- problème bloquant impactant de façon généralisée au moins l’un des segments de clients majeur (particuliers, professionnels, entreprises),

- problème de sécurité,

- évolutions demandées par les autorités nationales compétentes pour répondre à la trajectoire réglementaire.

Retrouvez ci-dessous les éléments de notre trajectoire prévisionnelle :

| Version de l'API | Fonctionnalité | Date de déploiement BPCE API Dev Portal | Date de déploiement BPCE Live API Gateway | Date de décommissonnement |

| v1.0 | Disponibilité des fonds (*) | 14 mars 2019 | 14 septembre 2019 | 30 juin 2023 |

| v1.4.2 | Disponibilité des fonds (*) | 24 septembre 2020 | 31 juin 2021 | non encore annoncée |

| V1.6.2 | Disponibilité des fonds (*) | 16 novembre 2022 | 28 février 2023 | non encore annoncée |

(*) Fonctionnalités Principales :

- Obtention de l’information demandée sous forme OUI/NON ;

- Pas de blocage des fonds par le teneur de compte ;

- Pas de différence entre les versions V1 et V1.4.2 et V1.6.2

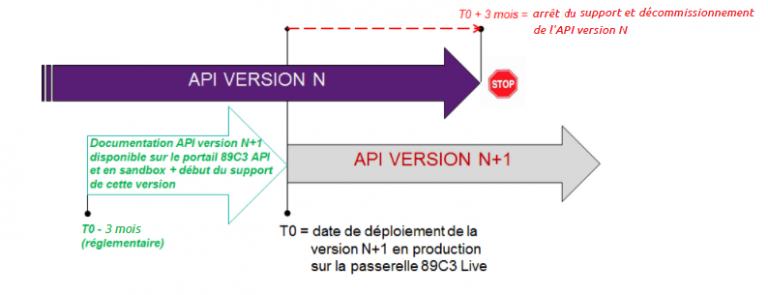

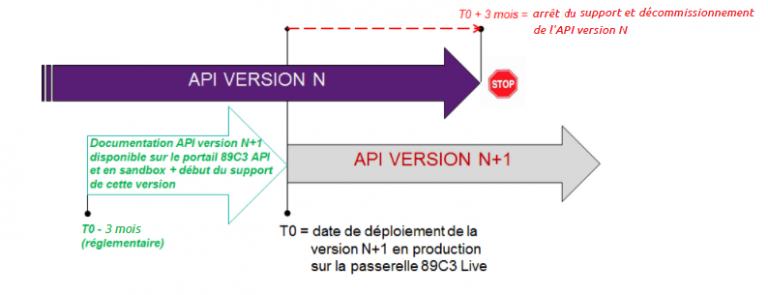

Politique de décommissionnement des versions de l’API

La politique du décommissionnement (= arrêt d’une version d’une API sur les environnements de production et sandbox) est fonction du cycle de vie des API, et il est prévu une phase de tuilage entre deux versions majeures d’API comme indiqué dans le schéma ci-dessous :

La communication du décommissionnement d’une version N se fera à la date de déploiement de la version N+1. Le canal de communication privilégié est le portail BPCE API dans la partie « Roadmap » de l’API impactée.

Une communication via courriel vers les correspondants des prestataires enrôlés sur le portail BPCE API pourra venir compléter ce dispositif.

Limitations fonctionnelles

Les limitations de cette API DSP2 sont les suivantes :

- Ne s’applique qu’aux comptes de paiements en euros, éligibles (non bloqué ou sous séquestre) et accessibles en ligne (cf. texte de la Directive DSP2) et consentement PSU fourni.

- Ne couvre que les segments des particuliers (compte de dépôt) et professionnels/entrepreneurs individuels (compte courant). A terme, d’autres segments clients seront disponibles.

- N’utilise que le mode d’authentification par redirection (Authentification Forte du client demandée et gérée via la banque).

- Ne permet l’accès que via l’IBAN du compte de paiement (et non via l’identifiant de l’instrument de paiement).

Accès aux données de production

Pour accéder aux données réelles, veuillez utiliser auparavant notre API "DSP2 Register".

Comme en mode test, le code établissement (voir ci-dessous) vous permettra d’adresser le bon référentiel client via un point d’accès au format :

www.<cdetab>.oba-bad-me-live.api.89c3.com (nouvelle url à prendre en compte dès à présent)

(Pour rappel, l’url 89C3 existante www.<codetab>.live.api.89C3.com ne sera plus disponible à partir du 28/09/2025)

Exemples :

- STET V1.4.0 POST https://www.17515.oba-bad-me-live.api.89c3.com/stet/psd2/v1/funds-confirmations ( /!\ scope = piisp )

- STET V1.4.2 POST https://www.17515.oba-bad-me-live.api.89c3.com/stet/psd2/v1.4.2/funds-confirmations ( /!\ scope = cbpii )

- STET V1.6.2 POST https://www.17515.oba-bad-me-live.api.89c3.com/stet/psd2/v1.6.2/funds-confirmations ( /!\ scope = cbpii )

| Codetab | Nom de l'établissement | Nom abrégé |

| 11315 | Caisse d’Epargne Provence Alpes Corse | CEPAC |

| 11425 | Caisse d’Epargne Normandie | CEN |

| 12135 | Caisse d’Epargne Bourgogne Franche-Comté | CEBFC |

| 14445 | Caisse d’Epargne Bretagne-Pays De Loire | CEBPL |

| 13135 | Caisse d’Epargne Midi-Pyrénées | CEMP |

| 13335 | Caisse d’Epargne Aquitaine Poitou-Charentes | CEAPC |

| 13485 | Caisse d’Epargne Languedoc-Roussillon | CELR |

| 13825 | Caisse d’Epargne Rhône Alpes | CERA |

| 14265 | Caisse d’Epargne Loire Drôme Ardèche | CELDA |

| 14505 | Caisse d’Epargne Loire-Centre | CELC |

| 17515 | Caisse d’Epargne Ile De France | CEIDF |

| 18315 | Caisse d’Epargne Côte d’Azur | CECAZ |

| 18715 | Caisse d’Epargne Auvergne et Limousin | CEPAL |

| 15135 | Caisse d’Epargne Grand Est Europe | CEGEE |

| 16275 | Caisse d’Epargne Hauts de France | CEHDF |

| 30258 | BTP Banque | BTPB |

| 12579 | Banque BCP | BBCP |

| 42559 | Crédit Coopératif | CCO |

Eligibilité

Les ressources de l’API "Disponibilité des fonds" ne peuvent être consommées que par des PSP ayant le rôle de Prestataires de Services d’initiation de Paiement (PISP). Ce statut est délivré par les autorités financières du pays dans lequel la demande est effectuée ; en France il s’agit de l’Autorité de Contrôle Prudentiel et de Résolution (ACPR), liée à la Banque de France.

L’obtention et la conservation d’un agrément relèvent de procédures rigoureuses afin d’apporter des garanties fortes aux utilisateurs des services de paiements, les formulaires étant disponibles sur le site de l’ACPR : https://acpr.banque-france.fr/autoriser/procedures-secteur-banque/tous-les-formulaires.

Une fois l’agrément donné, le format de cet identifiant (Organisation Identifier = OID) fourni par l’autorité compétente est :

PSDXX-YYYYYYYY-ZZZZZZZZ:

XX => code ISO 3166 du pays de l’autorité compétente hyphen-minus « – » (0x2D (ASCII), U+002D (UTF-8)) YYYYYYYY => 2-8 caractères du l’identifiant de l’autorité compétente (A-Z, pas de séparateur) hyphen-minus « – » (0x2D (ASCII), U+002D (UTF-8)) ZZZZZZZZ => identifiant du PSP spécifié par l’autorité nationale compétente (sans restriction sur le nombre – ou sur le type – de caractère utilisé)

Cet identifiant OID est important à 2 titres :

- il servira à vous identifier lors des appels dans les requêtes des API STET (via le paramètre « client_id »)

- il devra être présent dans les certificats eIDAS que vous fournirez au teneur de compte (voir ci-dessous)

De plus, vous devez disposer de certificats délivrés par une autorité de certification reconnue (Qualified Certification Service Providers – QTSP: https://webgate.ec.europa.eu/tl-browser/#/) conformes au règlement eIDAS (electronic IDentification And trust Services : https://www.ssi.gouv.fr/entreprise/reglementation/confiance-numerique/le-reglement-eidas/) et respectant la norme ETSI (https://www.etsi.org/deliver/etsi_ts/119400_119499/119495/01.02.01_60/ts_119495v010201p.pdf).

Afin de consommer les API DSP2 proposées sur ce portail, le TPP doit enrôler son app et nous transmettre via notre API DSP2 Register des certificats de production signés par une autorité de certification agréée :

- un premier jeu de certificats QWAC (pour l’authentification mutuelle TLS) et QSEALC (à charger sur notre passerelle via l’API Register) pour la sandbox

- un autre jeu de certificats QWAC (pour l’authentification mutuelle TLS) et QSEALC (à charger sur notre passerelle via l’API Register) pour la production

NB IMPORTANT : en cas de renouvellement de certificat, et si l’autorité de certification (QTSP) est différente (ou c’est la même entreprise QTSP mais qui utilise des clés racines différentes), le TPP doit avertir le support API disponible via ce site de 2 mois avant à toutes fins de vérifier que les éléments de la nouvelle autorité de certification sont bien chargés sur nos infrastructures.

Un identifiant keyID devra aussi être fourni dans un format conforme à la spécification STET intégrant une empreinte SHA256 après le caractère « _ » char, voir exemple dans la documentation STET Part 3 / Interaction Examples : keyId=https://path.to/myQsealCertificate_612b4c7d103074b29e4c1ece1ef40bc575c0a87e.

Seules les clés publiques au format .pem sont nécessaires. Des contrôles sur les données des certificats seront effectués à partir des registres Français (REGAFI : https://www.regafi.fr) et Européen (ABE ou EBA : https://euclid.eba.europa.eu/register/pir/disclaimer).

Historique

Historique des versions

Cette API REST est conforme à la spécification interbancaire française STET (https://www.stet.eu/en/psd2/) afin de répondre aux exigences réglementaires de la DSP2. Voir la section « Limitations » pour prendre connaissance des limitations fonctionnelles.

Pour rappel :

- les textes de la directive de paiement numéro 2 (DSP2, référence UE 2015/2366 du 25/11/2015) sont rentrés en application le 13 janvier 2018 : http://eur-lex.europa.eu/legal-content/FR/TXT/?uri=CELEX:32015L2366

- ils ont été complétés par les normes techniques de réglementation (NTR, règlement délégué UE 2018/389) relatives à l’authentification forte du client et à des normes ouvertes communes et sécurisées de communication dont la date d’application se situe au 14 septembre 2019. Ces normes sont les RTS (Rules Technical Standards) : https://eur-lex.europa.eu/legal-content/FR/TXT/?toc=OJ%3AL%3A2018%3A069%3ATOC&uri=uriserv%3AOJ.L_.2018.069.01.0023.01.FRA

En France, l’ordonnance n° 2017-1252 du 9 août 2017 transpose la directive DSP2 dans la partie législative du code monétaire et financier. L’ordonnance est complétée au plan réglementaire par les décrets n° 2017-1313 et n° 2017-1314 du 31 août 2017 et les cinq arrêtés du 31 août 2017.

Planning des évolutions à venir de l’API

Conformément à l’article 30 (5) des RTS, une assistance pour les prestataires PSP tiers est mise à disposition. Ce support est accessible via le formulaire sur ce portail Groupe BPCE API Store. Les réponses se font pendant les heures de travail ouvrées.

Le principe général du support est schématisé ci-dessous en prenant en compte les délais réglementaires prévus à l’article 30 (4) des RTS :

Versionning de l’API

| Nos versions API | Version Norme STET |

| v1.0 | v1.4.0.47 |

| v1.4.2 | v1.4.2.17 |

| v1.6.2 | v1.6.2.0 |

Evolutions importantes apportées depuis la dernière version livrée

| CAS D’USAGE / MÉTHODE(S) | DATE D’EFFET | DESCRIPTION DE L’ÉVOLUTION |

| rajout de la V1.4.2 | 31 mai 2022 | Documentation portail |

| rajout de la V1.6.2 | 31 novembre 2022 | Documentation portail |